Telegram — это один из главных в России мессенджеров, его используют почти 40% жителей страны. В марте 2022 года среднее время, проведенное в приложении, выросло в два раза, а к концу 2022 года — в три раза по сравнению с довоенным временем. Главная претензия к Telegram — приложение не использует для обычных переписок сквозное шифрование по умолчанию, в отличие от того же WhatsApp. У Telegram такая схема работает только в «секретных чатах», которыми мало кто пользуется. Доказательств сотрудничества Telegram с российскими властями нет, но главная проблема мессенджера — это даже не подозрения в связях с ФСБ, а то огромное количество информации, которое о человеке можно получить, просто наблюдая за его аккаунтом. The Insider разобрался, как силовики или мошенники могут получить доступ к вашим перепискам, что можно узнать о вас по одному никнейму в Telegram, а также как обезопасить свои переписки тем, кому есть что хранить в секрете.

Содержание

Кто может читать ваши сообщения

Как переписка из Telegram становилась доступна силовикам

Как узнать, кому принадлежит аккаунт

Знают ли об этом силовики?

Как стать криптоанархистом

Кто может читать ваши сообщения

Отсутствие сквозного шифрования по умолчанию — это то, что отличает мессенджер от WhatsApp, Signal и многих других. В Telegram это работает только для «секретных чатов» — а сама эта функция реализована не самым очевидным для простого пользователя образом. Даже сам Telegram признает, что она весьма неудобная. Например, в десктопной и веб-версиях мессенджера «секретных чатов» просто нет.

Но зачем вообще нужно это сквозное шифрование? В целом — чтобы ни у кого, в том числе у компании Telegram, не было даже теоретической возможности прочитать сообщения пользователей. При сквозном шифровании ключи для расшифровки каждого диалога есть только у самого пользователя и его собеседника.

Еще один камешек в огород Telegram: в отличие от прочих мессенджеров, компания Дурова не проводила аудит своих приложений. Серверная часть кода приложения остается закрытой — то есть никто, кроме сотрудников, не знает, что, где и в каком виде хранится на серверах Telegram и какую дополнительную информацию мессенджер собирает о пользователях (если вообще делает это). С 2018 года компания пообещала властям разных стран передавать после решения суда данные людей, которых подозревают в терроризме, — правда, довольно скудные: ip-адрес и номер телефона, но не сам контент переписок.

Никто, кроме сотрудников Telegram, не знает, что, где и в каком виде хранится на серверах

Хотя Telegram ни разу не подтвердил факт передачи такой информации силовикам, в 2022 году журнал Spiegel сообщил, что случаи передачи данных пользователей немецким правоохранителям все же имели место. Речь якобы шла о расследовании дел об экстремизме и распространении детского порно. Какая информация была передана и передана ли вообще, неизвестно.

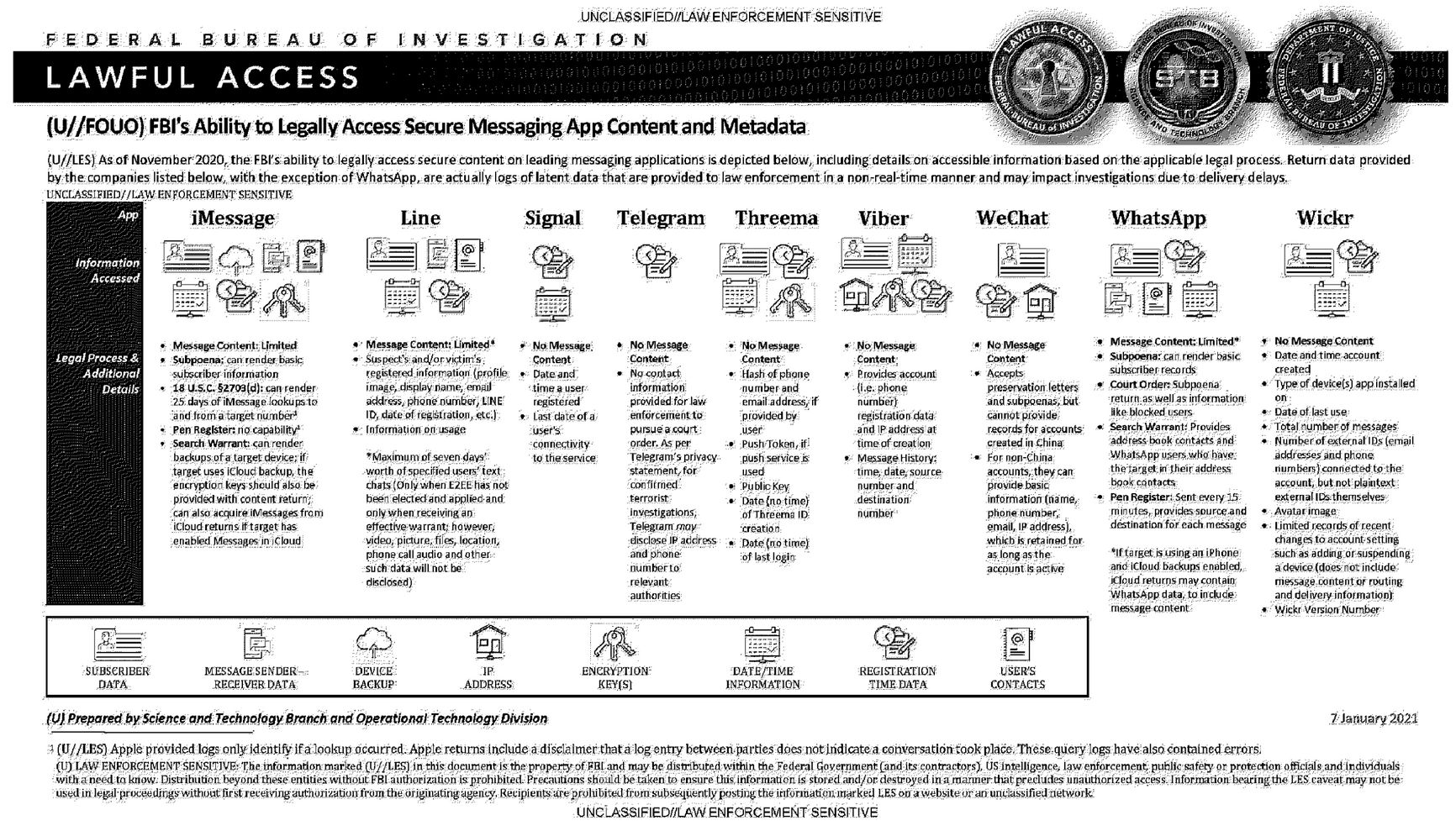

Дуров называет собственный алгоритм шифрования MTProto одним из способов не просто держать данные пользователя в тайне, но и ограничивать доступ сотрудников Telegram к этой информации. И это, кажется, подтверждает даже ФБР. В 2021 году благодаря усилиям американского НКО Property of the People был получен документ ФБР со сравнением того, какую информацию силовики могут получить от некоторых шифрованных мессенджеров.

Американские силовики признали, что Telegram может выдавать только данные о номере телефона и ip-адресе пользователя, но никогда не передает содержимое сообщений и даже социальный граф пользователя (данные о том, с кем он общается). Согласно той же справке ФБР, получить намного более широкий доступ к сообщениям из WhatsApp при этом вполне возможно — если бэкап происходит через iPhone или iCloud. То есть в этом случае передача сообщений силовикам будет происходить от Apple. Сама компания Apple также согласна выдавать властям сообщения из собственного мессенджера — как попавшие в бэкап, так и свежие. Впрочем, и WhatsApp бывал замечен в передаче переписок властям — именно так арестовали и приговорили к заключению высокопоставленную сотрудницу Минфина США Натали Эдвардс, передававшую журналистам секретные документы именно в этом мессенджере. Ее вина была доказана с использованием данных, полученных от WhatsApp, несмотря на заявления владельца компании Марка Цукерберга о том, как он радеет о приватности пользователей.

По данным The Insider, некоторые уязвимости Telegram позволяют все же получать список контактов пользователей.

Как переписка из Telegram становилась доступна силовикам

С начала 2016 года в российской базе данных судебных решений находятся почти 35 тысяч уголовных дел, где упоминался бы мессенджер Telegram. Только несколько сотен из них — не по наркотическим статьям. Прокуратура в обвинительных документах пересказывает, что один свидетель или обвиняемый писал другому. Однако до сих пор нет никаких свидетельств того, что силовики могут читать переписку, к которой ни один ее участник не давал доступа, говорят эксперты. «В России злоумышленники или силовики могут получать доступ к перепискам, в частности в Telegram, либо через доступ к конечному оборудованию — перехватывая само мобильное устройство, либо через выпуск дубликата сим-карты <на которую зарегистрирован аккаунт в Telegram — The Insider> к аккаунту, который не защищен или плохо защищен двухфакторной аутентификацией», — говорит руководитель юридической практики Роскомсвободы Саркис Дарбинян. Другой анонимный эксперт в разговоре с The Insider отмечает, что перевыпуск сим-карты чаще используют мошенники — например, «Лаборатория свободного интернета» нашла в судебной практике случай, когда у москвички на отдыхе перестала работать сим-карта, а по возвращении женщина обнаружила, что с ее счета мошенники выводили деньги, получив с помощью дубликата сим-карты доступ к ее мобильному банку. Почти никогда не применяется, однако технически возможно для силовиков создать новую сессию в Telegram, используя доступ к оборудованию оператора связи. Так в 2016 году был получен доступ к Telegram-аккаунту активиста Олега Козловского и сотрудника ФБК Георгия Албурова.

Иначе говоря, получить доступ непосредственно к перепискам силовики могут, только отняв у жертвы телефон либо перевыпустив сим-карту и получив доступ к сессии в Telegram. Последнее, впрочем, случается крайне редко и сразу заметно для жертвы.

В групповых чатах — особенно в открытых — также могут сидеть силовики, которые вычисляют, какие участники чатов совершают что-то, с их точки зрения, незаконное. Например, зовут на митинг или просто называют войну в Украине «войной». Вероятно, именно это случилось с жительницей Карелии Анной Судникович, которая в небольшом открытом чате Петрозаводска в марте 2022 года звала людей на митинг против российской военной агрессии. В административном деле, заведенном после этого, вину Судникович подтверждают аж десять документов, подготовленных полицейскими и администрацией Петрозаводска: в основном там описывается, как полицейский наблюдал переписку в чате. Женщина получила штраф 10 тысяч рублей.

В групповых чатах могут сидеть силовики, которые вычисляют, кто из участников совершает что-то незаконное

Существует еще один способ читать все переписки — и делать многое другое в телефоне жертвы. Это шпионское ПО, самый известный пример которого — Pegasus. Его разработала израильская компания NSO Group и продала компаниям и госорганам некоторых стран. По словам Саркиса Дарбиняна, в Россию якобы была продана только одна установка Pegasus — это касалось дела Насти Рыбки и олигарха Олега Дерипаски. Pegasus и подобные программы-шпионы могут отслеживать нажатия клавиш на зараженном устройстве, делать скриншоты, собирать пароли с устройства и передавать их заказчику. Такие программы используют уязвимости в операционной системе телефонов, однако производители операционных систем регулярно улучшают свое программное обеспечение. Впрочем, ничто не мешает производителям шпионских программ внедрять новые известные уязвимости — как и государствам покупать «эксплойты» (программы, использующие отдельные уязвимости) на «черных» хакерских рынках. Случаи, когда что-то подобное использовалось для взлома конкретно Telegram-аккаунтов, пока достоверно неизвестны.

Как узнать, кому принадлежит аккаунт

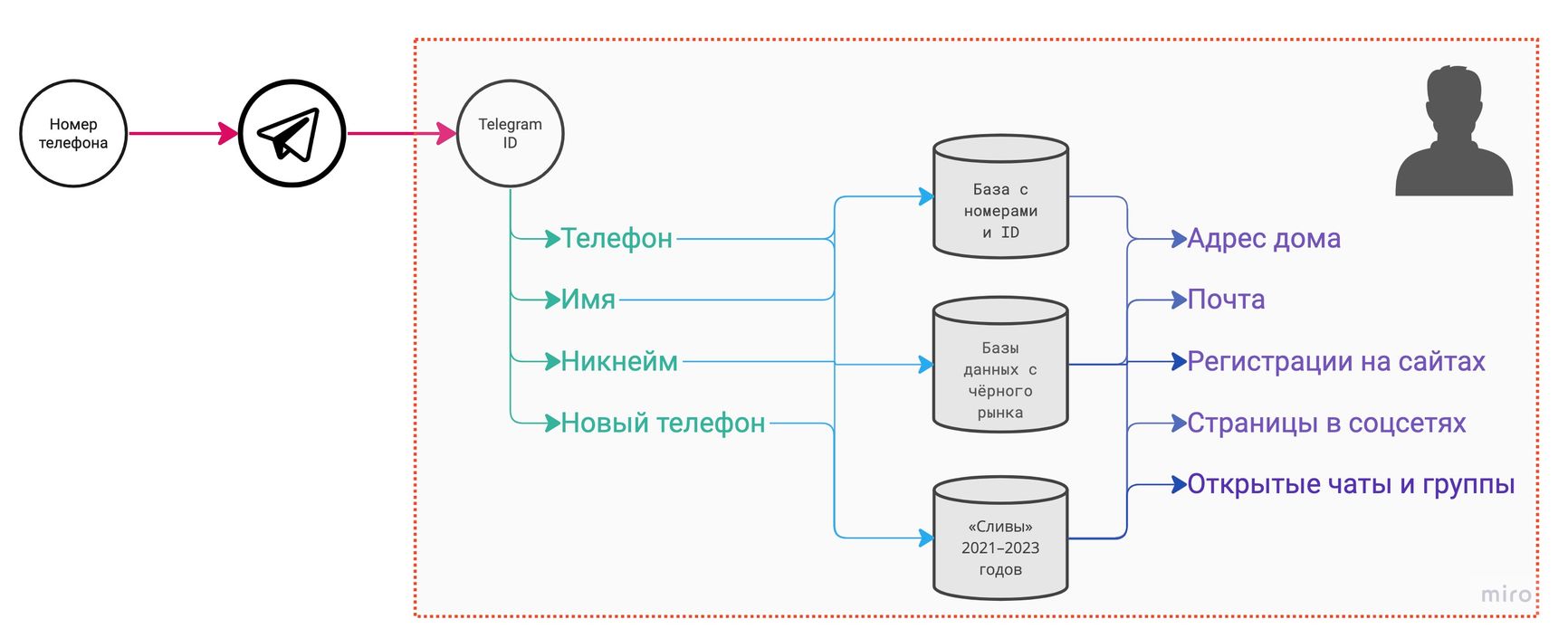

При регистрации в Telegram каждый пользователь получает уникальный идентификатор. Даже если потом менять номер телефона на этом аккаунте, идентификатор останется тем же. Это означает, что даже при смене номера и никнейма его можно будет найти по старым данным — они-то уже в базе.

«Все эти боты базируются на „слитых дампах“ <здесь: версия базы данных — The Insider> за последние несколько лет. Дальше происходит слияние этих баз данных. Там могут быть и „Яндекс. Еда“, и Почта России, и все, что связано с пользователями. Это аккумулируется в единой базе данных», — рассказывает Саркис Дарбинян.

Отдельный источник информации о пользователе — открытые группы и чаты, в которых он состоит. По ним некоторые боты «пробива» показывают интересы пользователя — причем даже если тот уже вышел из групп с такими интересами.

Отдельный источник информации о пользователе — открытые группы и чаты, в которых он состоит

Один из больших источников связки «номер телефона — Telegram ID» — базы пользователей, которые появились из-за функции импорта контактов. Говоря простым языком, когда пользователь добавляет в контакты номер человека, которого еще нет в Telegram, этот номер сохраняется на серверах Telegram, а не только в его телефоне. Именно поэтому, когда этот человек зарегистрируется в мессенджере, пользователю придет сообщение в духе «Шиномонтаж Сансара теперь в Telegram».

Этой особенностью мессенджера давно воспользовались люди, которые составляют базы данных по открытым источникам — перебрав все возможные номера телефонов для некоторых стран, где Telegram особо популярен, они составили базы номеров телефонов — даже тех, которые еще не проданы и не были в использовании. После этого, когда человек добавлялся в Telegram и ему присваивался идентификатор, в эти базы добавлялись ID, а также никнейм и имя, которое указывал человек. Таким образом, для миллионов пользователей «связка ID — номер телефона» будет известна третьим лицам, даже если человек постарался максимально анонимизировать свой аккаунт.

Пример такой базы данных

На рынке утечек такие базы продавались в свободном доступе: любой мог купить их, чтобы в дальнейшем использовать для собственных нужд. В том числе и сотрудники силовых структур.

На рынке утечек такие базы продавались в свободном доступе

Работать это может примерно так. Человек покупает номер, который уже попал в подобную базу. Узнать, есть ли он там — невозможно: базы непубличны. Однако так как номера в них попадали методом простого перебора, вероятность этого велика. Ведь номер — это по сути 8-10-значное число (в зависимости от страны), а их набор конечен. Создатели базы заранее создают аккаунты, в которые добавляют все номера, и в момент регистрации человека в Telegram им приходит сообщение «ХХХ теперь в Telegram». После чего в базу добавляется связка «номер — новый присвоенный Telegram ID» , а также имя и никнейм. Если через какое-то время пользователь начинает заниматься чем-то, что не нравится государству, — например, продавать наркотики или участвовать в протестных движениях и делать это в открытых чатах, то силовик, который скорее всего тоже присутствует в этом же чате, перешлет сообщение в бот с базой пробива и узнает номер телефона благодаря связке «Telegram ID — номер телефона». Не спасет ни никнейм в духе «Anon Anonovich», ни скрытый номер телефона. Помимо этого, он получит информацию обо всех открытых чатах, где состоит пользователь, под каким именем записан у тех, кто знает его номер, и много другой информации, которая может ему пригодиться для рапорта. К тому же по номеру телефона он сможет получить ваши паспортные данные у оператора сотовой связи.

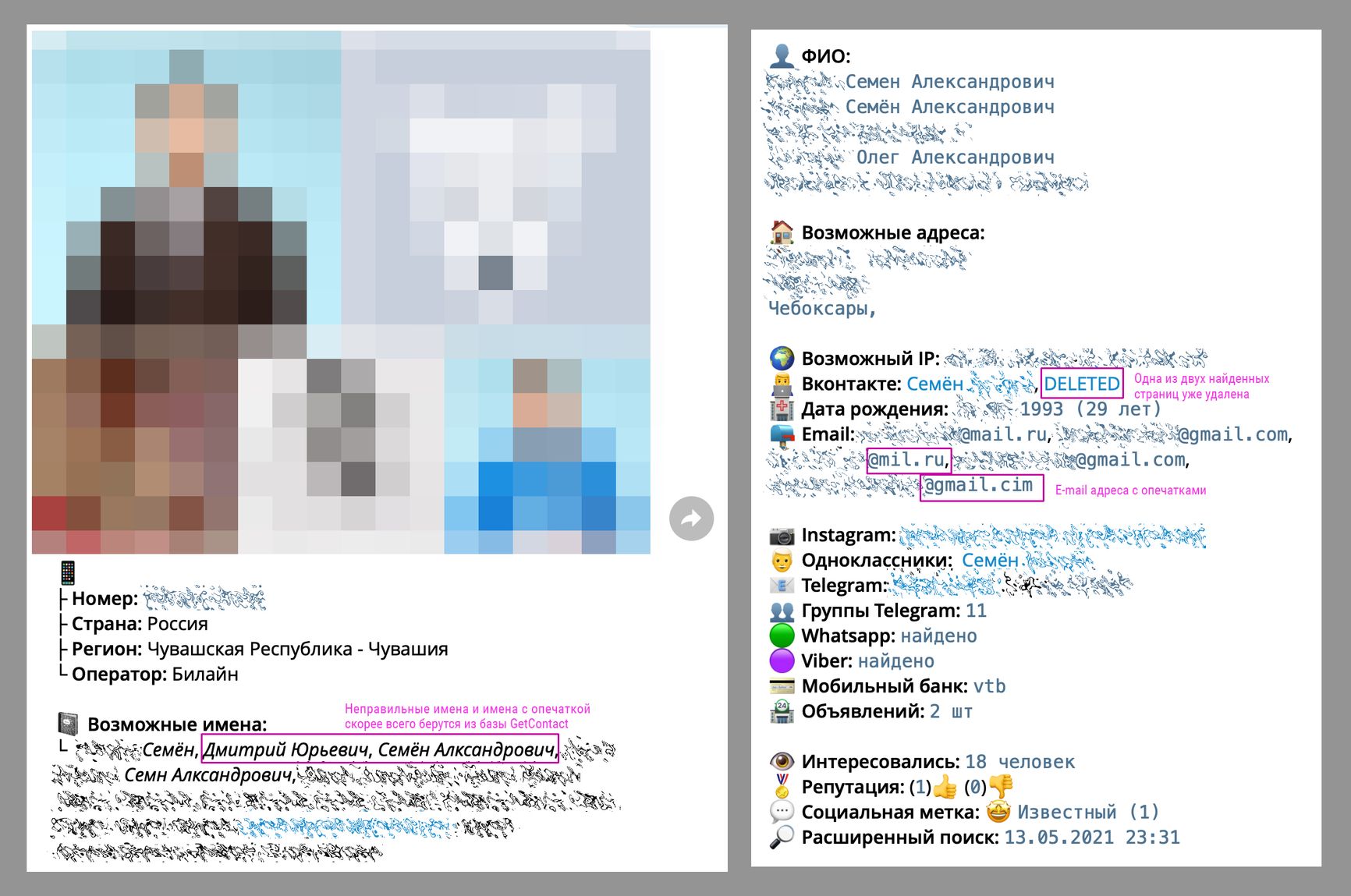

Чтобы понять, какие данные могут стать доступны о пользователе через приложения с утечками, The Insider попросил телефон волонтера и «пробил» его в одном из популярных ботов. Волонтер сейчас не живет в России, однако приложение точно показало его регион, где он жил в России и занимался активизмом. Также за несколько секунд мы нашли фотографии человека в разное время, полное имя и отчество, два ip-адреса — в Казани и в Москве, две страницы «ВКонтакте» и по одной в Instagram, «Одноклассниках» и Telegram, три e-mail адреса, полную дату рождения, 11 групп и чатов в Telegram. Мы узнали, что человек использует мобильный банк ВТБ и давал как минимум два объявления на «Авито». Достоверность полученных данных волонтер подтвердил.

Так выглядит результат пробива в одном из ботов

Для другого волонтера, помимо подобных сведений, мы нашли также адреса в разных городах — вероятно, их взяли из утечки Госуслуг и «Яндекса», так как среди них были и место прописки, и реальные места жительства человека. Для этого же волонтера мы нашли список сайтов, на которых он регистрировался по номеру телефона — это были сайты, с которых в течение последних лет происходили утечки данных. Мы также обнаружили, сколько раз уже «пробивали» эти номера телефона, а для некоторых аккаунтов очень старые e-mail адреса. Когда волонтер скрыл свой никнейм, мы уже не могли найти его по никнейму. Однако по номеру телефона аккаунты ищутся, даже если использовать старый номер, а в настоящее время аккаунт поменял и телефон, и никнейм.

Знают ли об этом силовики?

Подобными слитыми базами, вероятно, пользуются и сотрудники госорганов. Еще в 2021 году «Ростех» купил разработку петербургской IT-компании T.Hunter для использования в полиции. «Следователь сможет загрузить в систему e-mail или номер телефона подозреваемого, а программный комплекс, используя этот фрагмент, сопоставит с ним массивы данных: IP-адреса, информацию из платежных систем и рекламные идентификаторы — более 40 параметров», — рассказывал «Коммерсанту» менеджер компании-разработчика Игорь Бедеров. «Медуза» утверждает, что «Охотник» может устанавливать даже аккаунты администраторов и владельцев Telegram-каналов.

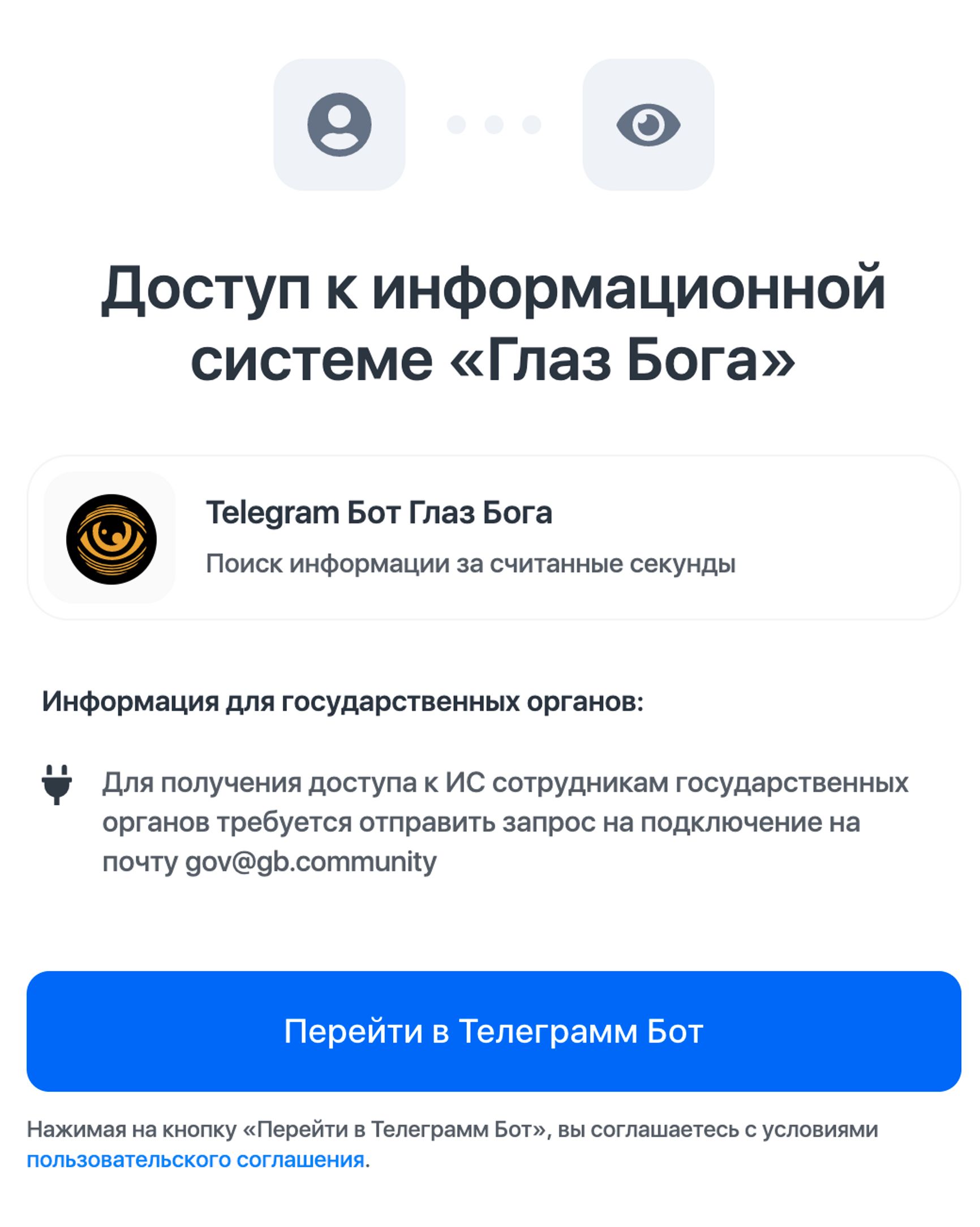

Помимо «Охотника», интерфейс и отдельный e-mail для государственных органов есть и в самом популярном в России сервисе «Глаз бога».

В Беларуси силовики разработали свою систему вычисления аккаунтов людей, которые участвовали в протестных чатах. По данным BYPOL, белорусские силовики составили списки пользователей протестных чатов (собрали их Telegram-ID и никнеймы и связали их в базе со всеми сообщениями, которые писал человек — анонимно или под своим настоящим именем и номером телефона). Если в протестном чате находились люди, которые не скрыли номер телефона в профиле либо выдавали себя каким-то другим способом, к ним приезжали с обыском, изымали телефоны и выгружали список контактов из телефонной книги и всех мессенджеров. Специальная программа сопоставляла известные Telegram-ID (и все сообщения из открытых чатов, написанные этими людьми) с именами и телефонами из контактов изъятого телефона. Проделав такую операцию с несколькими задержанными, силовики таким образом пополняли свою базу реальными именами и телефонами огромного количества других людей, которые были до этого для них анонимны.

Силовики пополняли свою базу реальными именами и телефонами людей, которые были до этого для них анонимны

Достоверной информации, что российские силовики практиковали этот метод, The Insider найти не удалось, однако никаких препятствий для такой деятельности у них нет.

Как стать криптоанархистом

Если вы хотите продолжать пользоваться Telegram — а это желание вполне объяснимо, ведь это один из самых популярных мессенджеров, — The Insider вместе с экспертами предлагает несколько правил, которые помогут избежать идентификации вашей личности способами, указанными выше.

Если вы планируете вступать в какие-то чаты, присутствие в которых может что-то рассказать о вас силовикам, не делайте это с аккаунта, который давно за вами закреплен. Можно приобрести анонимный номер, не связанный с человеком, — например, на платформе Fragment, где виртуальные номера продают за криптовалюту, либо на другой площадке, где торгуют виртуальными номерами, на которые можно получить смс. Еще один вариант — зарубежная предоплаченная сим-карта, то есть такая, при покупке которой у вас не спрашивают паспортные данные. Примеры операторов, предлагающих такие сим-карты в разных странах, вы найдете по ссылке. Как настроить приватность в новом аккаунте, расскажем ниже. Неудобство этого способа в том, что купить новую сим-карту может быть хлопотно, а если вы сделаете этот аккаунт основным, вам придется переносить туда все ваши чаты и контакты, которых может быть много.

Максимально анонимизируйте ваш аккаунт.

- Скройте номер телефона от всех и запретите искать вас по номеру телефона всем, кроме тех, кто уже есть в ваших контактах.

- Если вы используете личное фото в профиле, подумайте о том, чтобы ограничить его доступность только вашим контактам.

- Укажите в настройках, что никто или никто, кроме ваших контактов, не может видеть ваш профиль, если ваше сообщение будет переслано.

- Поставьте ограничение на звонки, чтобы вам не могли звонить те, кого у вас нет в контактах. То же самое касается добавления в группы и чаты. Можно даже поставить в настройках, что звонить вам и добавлять вас в чаты не может вообще никто.

- Если вы используете никнейм (чтобы давать его потенциальным контактам вместо номера телефона), не используйте тот же никнейм, что у вас есть в других социальных сетях или аккаунтах.

Необходимые вам настройки находятся в этом меню

Вы можете выбрать выделенные настройки для вашего профиля

Для приватности вашего ip-адреса выберите настройки из выделенных

В результате ваши настройки должны выглядеть примерно так

Так как вы связали свою приватность со своими контактами (только они могут видеть ваш аккаунт, фото, звонить вам и так далее), не добавляйте в контакты незнакомых людей. Переписываться с кем-то можно и не добавляя человека в список контактов, особенно если вы не до конца уверены, с кем вы переписываетесь.

Отличная защита от взлома и угона аккаунта — двухфакторная аутентификация. О том, какие бывают виды «двухфакторки», вы можете узнать из статьи Роскомсвободы. Telegram предлагает только двухфакторную аутентификацию по второму паролю, который вам нужно будет запомнить, или через электронную почту. Первый вариант относительно безопаснее, но главное — подключить хотя бы какой-нибудь.

Автор благодарит экспертов, пожелавших остаться анонимными, за участие в подготовке материала.